Не зря 2020 год по китайскому календарю считается годом крысы. История гласит, что крыса обманула своего противника, чтобы опередить его и «выиграть гонку». Если обратиться к хакерской терминологии, то “крыса”, или RAT с английского — это аббревиатура, которая расшифровывается как Remote Access Trojan, что значит “Троян удаленного доступа”. В основном под термином RAT понимается утилита, которая дает доступ к системе пользователя без его ведома. В этом случае злоумышленник может пользоваться устройством на таком же уровне доступа, как и у его владельца. Чаще всего это делается в корыстных целях для получения важных данных, паролей, доступов и так далее. Специалисты по кибербезопасности в крупных организациях отмечают, что с каждым годом подходы для RAT только усовершенствуются, а число троянов растет, но в 2020 году наблюдается настоящий всплеск активности киберзлоумышленников.

Уязвимости в системе безопасности

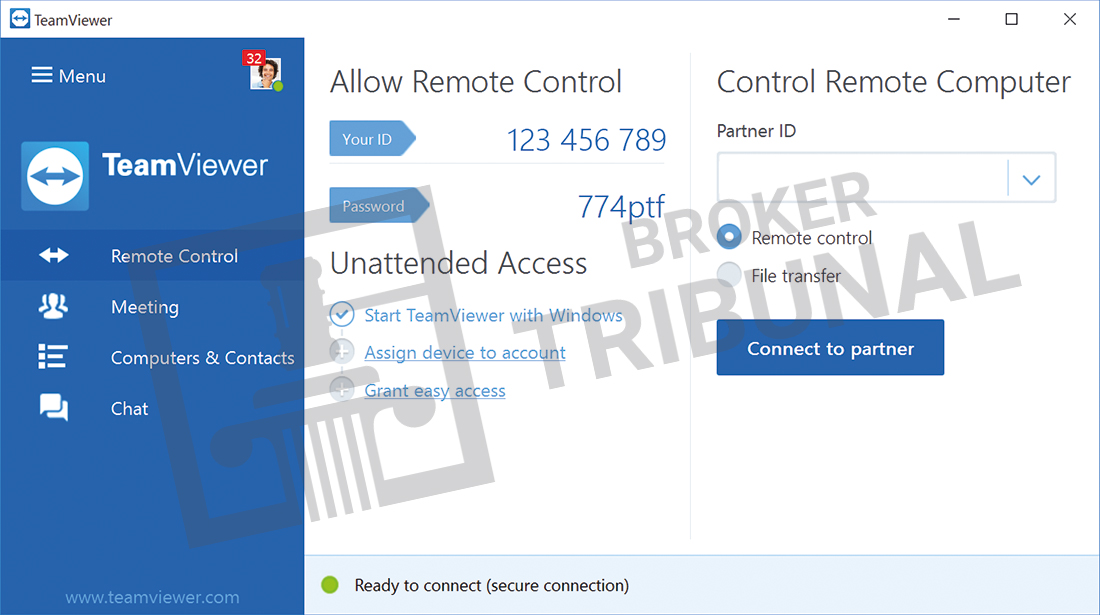

Удаленный доступ можно получить разными способами, например, при помощи родных сервисов типа SSH (Secure Shell) или RDP (протокола удаленного рабочего стола), или даже с помощью стороннего программного обеспечения, такого как TeamViewer, VNC или RAdmin. Стоит подчеркнуть, что эти инструменты сами по себе не являются вредоносными по своей природе и в большинстве случаев используются в законных целях, например, для предоставления пользователям поддержки или удаленного администрирования. Правда, такой тип утилит называется Remote Administration Tools, что тоже сокращенно пишется как RAT, и это может вызывать путаницу. Злоумышленники предпочитают работать со своим кодом или инструментарием, при этом они прикрываются схожим функционалом в надежде остаться незамеченными.

Исторически вредоносное ПО использовалось главным образом для получения доступа и кражи информации, которая способствует финансовому мошенничеству. Под ударом оказались даже такие серьезные методы защиты как двухфакторная аутентификация (SMS, mTAN). Прежде всего, это представляет серьзеную угрозу для мобильного банкинга, платежных систем, торговых площадок и электронных кошельков. По мере того как международные финансовые учреждения разрабатывают новые механизмы выявления и предотвращения такого рода мошенничества, киберпреступники также усовершенствуют свои приемы, однако им все сложнее оставаться незамеченными.

Есть разные принципы обхода механизмов обнаружения с целью выдать себя за владельца устройства. Например, до последнего времени хакеры часто использовали прокси-сервер обратного подключения в сочетании с отпечатками пальцев. Однако благодаря привязке устройства к реальному пользователю и глубокое внедрение дактилоскопии финансовым организациям удалось побороть данную уязвимость и обезопасить своих клиентов, поэтому преступникам пришлось снова придумывать что-то новое. И RAT — это “Святой Грааль” для киберзлоумышленников, поскольку утилита предоставляют возможность совершать мошеннические транзакции непосредственно с зараженного устройства жертвы. В такой ситуации без целенаправленных действий со стороны пользователя обнаружить несанкционированное внедрение преступника значительно сложнее.

Несмотря на распространенную точку зрения, что владельцы телефонов с операционной системой Android находятся в особой группе риска, хотим заверить, что RAT как таковой не используется для Андроидов из-за специфических ограничений самой операционной системы. Однако для этих целей может использоваться функционал вполне приличных приложений, как, например, было в 2016 году в истории с вирусом “Retefe”, который захватывал контроль над зараженным устройством при помощи приложения TeamViewer. Изначально Retefe был разработан как вредоносное ПО под Windows банкинг, но злоумышленники пошли дальше, и тот же принцип использовали для мобильного банкинга на девайсах с Android.

Со временем мошенники, специализирующиеся на взломе интернет-банкинга, торговых площадок, а также электронных кошельков, обратили внимание, что люди все меньше пользуются десктопными версиями программ, переходя на мобильные. Это внесло определенные коррективы в разработку вредоносного программного обеспечения — от простой SMS-кражи до полноценной RAT с автоматизированными системами транзакций. Преступники постоянно изобретают что-то новое, пытаясь оставаться незамеченными. Ниже мы подготовили обзор последних новинок среди вредоносных программ, которые в 2020 году представляют серьезную угрозу для любых приложений связанных с финансами.

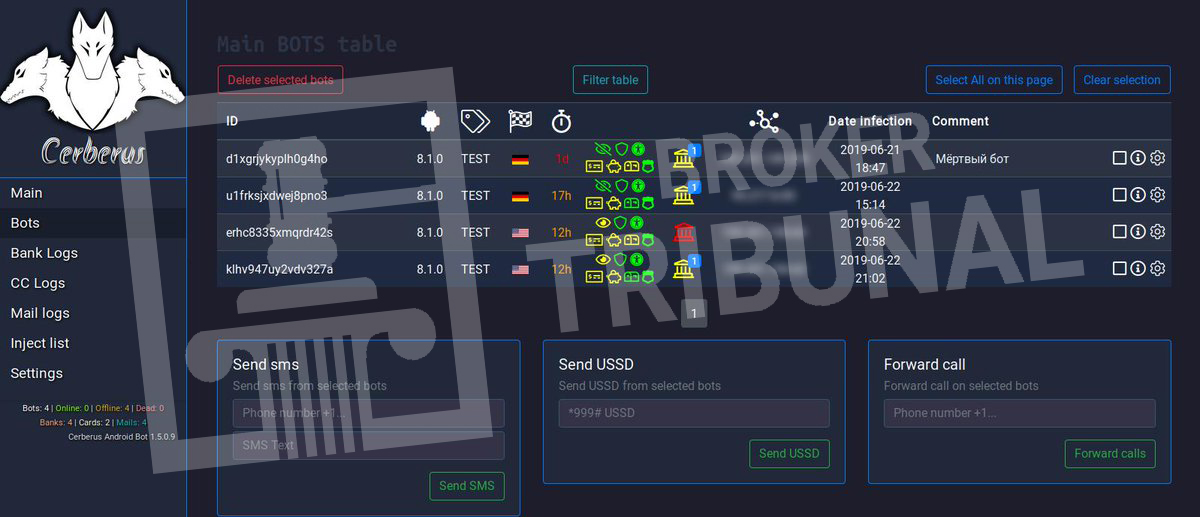

Cerberus — скрытая угроза

Троян Cerberus появился в конце июня 2019 года как модификация печально известного трояна Anubis и используется для краж данных онлайн-банкинга, но не только. Несмотря на то, что у первой версии трояна мощный функционал для вытягивания личной информации с зараженного устройства, его легко было вычислить во время атаки. Но в середине января 2020 года разработчики вредоносного ПО вернулись с доработанной версией, которая как раз решает эту проблему особым RAT-способом, позволяя мошенникам получать данные с зараженного устройства незаметно.

В новом варианте Cerberus, который стал особенно популярен в даркнете, основной код претерпел рефакторинг, был также обновлен протокол связи C2, но самое главное, возможности трояны расширились за счет RAT-опций. Теперь Cerberus может красть учетные данные, которые якобы заблокированы пин-кодом или образцом рисунка. Более того, Cerberus обходит даже двухфакторную аутентификацию от Google. Проникнув на устройство и запустив TeamViewer, киберзлоумышленник получает полный доступ к содержимому файловой системы. Через программу ТимВьювер мошенник может менять настройки устройства, устанавливать и удалять приложения, использовать любое приложение в любых целях — управление счетами через мобильный банкинг, любого рода манипуляции с мессенджерами и социальными сетями. Угроза заключается не только в потере средств, но и в утечке информации, которая может быть особенно ценна в шпионских целях.

Злоумышленник получает данные о разблокировке экрана (PIN-код, рисунок) в тот момент, когда жертва их вводит. Теперь преступник может удаленно работать с девайсом, вплоть до получения кодов 2FA из приложения Google Authenticator. Запустив приложение, он получает содержимое интерфейса и отправляет его на сервер C2. Такой подход в очередной раз демонстрирует уровень креативности и целеустремленности, с которой хакеры подходят к взлому новых очень сложных технологий. Несомненно, такой алгоритм действий еще будет использоваться для обхода схожих сервисов аутентификации. Криптотрейдеры, которые активно пользуются такого рода приложениями, уже бьют тревогу, опасаясь взломов. Но Cerberus не единственная утилита, которая в 2020 году может нанести серьезный вред пользователю через его мобильный девайс.

Зона поражения Gustuff

Троян Gustuff был впервые обнаружен в 2016 году, однако с тех пор претерпел серьезные изменения и на сегодняшний день представляет серьезную угрозу для онлайн-банкинга. Первоначально он был создан на основе небезызвестного вредоносного ПО Marcher, однако вскоре он подвергся серьезному рефакторингу, внесшему значительные изменения в его архитектуру и набор функций.

Насколько нам известно, Gustuff был первым трояном Android со специализацией на банковских приложениях. Весь функционал RAT был обусловлен специфическими возможностями операционной системы. Сначала RAT использовался для снижения уровня обнаружения мошенничества, но позже его усовершенствовали, чтобы облегчить автоматическую или масштабную мошенническую операцию на зараженном устройстве. В отличие от Cerberus, RAT Gustuff не использует сторонние утилиты типа TeamViewer. Для визуализации и взаимодействия с интерфейсом зараженного устройства он задействует самодельный текстовый протокол на основе JSON.

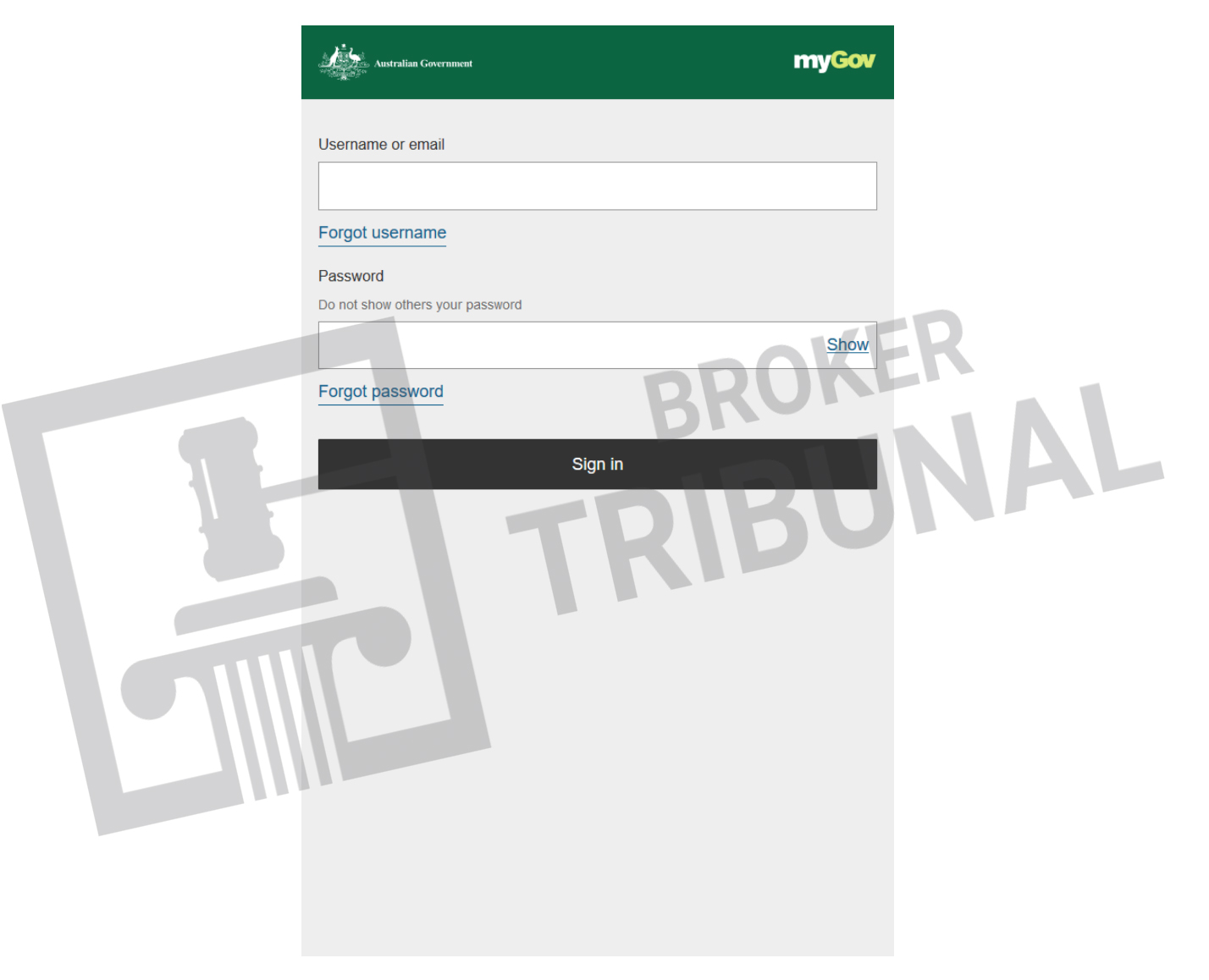

В апреле 2019 года авторы трояна Gustuff начали разрабатывать новую версию бота, которая к августу полностью вытеснила старую. Хотя большая часть кода сохраилась, у нового варианта Gustuff появилось несколько очень серьезных и опасных функций. Среди них килоггинг для регистрации действий жертвы, наложение браузера и даже ATS (Automated Transaction System — автоматизированная система денежных переводов). В целом, атака с наложением напоминает популярную хакерскую технику “веб-подделки”, которую часто используют кибермошенники для Windows. Суть в том, что троянец использует привилегии доступа к устройству, подсовывая жертве фейковую страницу в браузере. Самой первой фейковой страницей трояна Gustuff, которая работала как наложение в браузере, была страница входа в личный кабинет на сайте правительства Австралии.

В отличие от Cerberus, Gustuff работает в частном порядке и специализируется на банках Австралии и Канады. Прежде всего троян ориентируется на взлом финансовых учреждений, криптокошельков, а также правительственных сайтов и платформ для поиска работы с целью сбора дополнительной личной информации от жертв.

Gustuff был первым трояном для взлома банковских приложений, разработанных под Android. Как уже было выше отмечено отмечалось, он имеет функцию ATS, автоматического перевода средств, что делает его намного более продвинутым и эффективным по сравнению с другими аналогичными троянами. Автоматизированная система транзакций срабатывает условно автоматически, посольку сначала осуществляется кража учетных данных для входа в личный кабинет. Затем осуществляется верификация данных и проверка доступности средств на счетах. Для выполения мошеннической транзакции троян выполняет повторный вход в систему с устройства жертвы. Технолоически троян сделан очень качественно, поэтому представляет серьезную угрозу для тех, кто входит в его целевую группу. Также Gustuff служит примером для подражания при разработки других вредоносных ПО, соответственно количество успешных атак на устройства Android в ближайшее время может резко увеличиться, не ограничиваясь только Австралией и Канадой как ареалами поражения.

Опасный потенциал Hydra

Троян вышел из так называемых “дроппер-сервисов”, долгое время использовал устаревшие техники для оверлейных атак, но в 2019 году появилась модернизированная версия с функционалом полноценного и автономного трояна, который специализируется на мобильном банкинге. Hydra позволяет киберпреступника видеть в режиме реального времени, что проиходит на экране зараженного устройства, а также при помощи функции прокси-сервиса с обратным соединением выдавать себя за инфицированное устройство и использовать его в мошеннических целях. Некоторые другие функции включают в себя удаленную установку приложений, удаленную блокировку экрана и возможность использовать Google Firebase для обработки команд. Ниже приведены примеры наложений, которые троян использует для турецких банков.

Hydra работает в частном порядке и до недавнего времени была нацелена исключительно на турецкие банки, а также на некоторые приложения для криптокошельков. Начиная с 2020 года кибермошенники расширили список целей, включив в них мобильные приложения крупнейших международных банков. Учитывая, что троян продолжает модифицироваться, и принимая во внимание расширение списка целей для кибератак, можно предположить, что преступники решили расширить границы возможных мошеннических операций. Есть также предположение, что авторы Hydra планируют выход на рынок аренды вредоносного программного обеспечения. Несмотря на амбиции, троян определенно сталкивается с серьезными проблемами. Выход на большее количество стран и организаций означает столкновение с широким спектром решений по выявлению и борьбе с кибератаками, а в таких условиях остаться незамеченным довольно сложно. Однако если троян продолжит и дальше успешно модифицироваться, добавляя больше функциональности RAT, в скором времени он может стать серьезной угрозой в сфере онлайн- и мобильного банкинга по всему миру.

Заключение

После громкого ареста в апреле 2019 года создателя трояна Anubis и ликвидации его вредоносного ПО, которое активно использовалось сторонними лицами в противозаконных коммерческих целях, ряды кибермошенников основательно проредели. Однако отчаяние и паника на рынке троянов длились недолго, поскольку вместо Anubis киберпреступники переключились на Cerberus, который тоже доступен для аренды в корыстных и нелегальных целях. К тому же, независимые хакеры принялись разрабатывать собственных банковских троянов, что привело к появлению целой серии новых опасных программ типа Ginp.

На сегодняшний день существуют решения обнаружения всех описанных выше вредоносных программ, однако работа по их обезвреживанию пока что находится не на безупречном уровне, поэтому от потерь во время кибератаки пока никто не застрахован. Проблема все еще ждет своего системного решения.